Eine zuverlässige Standortvernetzung ist ein wichtiger Produktivitätsfaktor für Unternehmen. Denn viele Geschäftsprozesse brauchen eine schnelle und sichere Datenverbindung zwischen den einzelnen Niederlassungen. Immer mehr Firmen nutzen hierfür ein „Software-Defined Wide-Area-Network”, kurz SD-WAN. Wofür steht dieser Begriff und was kann SD-WAN auch für Ihr Unternehmen leisten?

Leistungsfähige Endgeräte, die passende Business-Software und eine gute Netzwerkverbindung vor Ort: Dies alles ist notwendig, damit Ihre Mitarbeiter:innen effizient arbeiten können. Aber auch die Netzwerkverbindung zwischen Ihren einzelnen Standorten ist hierfür wichtig. Hier kommt es auf Performance, Sicherheit und Zuverlässigkeit an, aber auch auf niedrige Kosten. Zu all diesen Punkten bietet SD-WAN interessante Lösungen und wird daher immer beliebter.

So lag der weltweite Umsatz mit SD-WAN-Lösungen 2022 bereits bei über 3,5 Milliarden US-Dollar. Bis 2030 soll er sich nach Schätzungen noch einmal nahezu verzehnfachen.

Was ist SD-WAN?

SD-WAN ist eine auf Software basierende Netzwerktechnologie speziell für ein Wide-Area-Network (WAN), die mehrere Übertragungswege effizient bündeln kann.

In der Informationstechnik gibt es verschiedene Netzwerkkategorien und -größen. Ein lokales Netzwerk, auch Local-Area-Network (LAN) genannt, erstreckt sich meist nur über einen einzelnen Firmenstandort oder ein einzelnes Gebäude.

Der Abstand zwischen Geräten innerhalb eines LAN liegt in der Regel bei unter 100 Metern. Die technische Anbindung erfolgt üblicherweise Ethernet-Datenkabel oder auf dem Funkweg via Wireless Local-Area-Network (WLAN).

Werden mehrere, voneinander weit entfernte Geräte oder lokale Netze zu einem größeren Netz zusammengeschlossen, so bilden diese ein sogenanntes Wide-Area-Network, also ein Großbereichs-Netzwerk. Auch das Internet ist technisch gesehen ein solches WAN.

Für WAN gibt es spezielle Netzwerktechnologien. Denn ein WAN muss gleich mehrere Bedingungen erfüllen, damit es zuverlässig und sicher arbeitet. Es muss

- Datenverkehre verzögerungs- und verlustfrei über große Distanzen abwickeln

- gegen den unerlaubten Zugriff durch Dritte geschützt werden

- das wachsende Segment der Cloud-Lösungen effizient einbinden

- auf verschiedenen Leitungswegen mit unterschiedlichen Übertragungstechnologien funktionieren.

Eine besonders leistungsfähige Form der Standortvernetzung per WAN ist das softwarebasierte SD-WAN. Hierbei werden die Netzwerkhardware und die Netzwerksteuerung technisch voneinander getrennt.

Während die Hardware, im SD-WAN auch als „Underlay“ bezeichnet, den Datentransport abwickelt, wird das gesamte Netzwerk über eine Software gemanagt. Dieses Software-„Overlay“ wählt immer den jeweils besten Übertragungsweg gemäß Ihren zuvor ausgewählten Präferenzen im sogenannten Orchestrator. Diese Präferenzen oder Qualitätsanforderungen werden auch als Quality of Service (QoS) bezeichnet.

Dabei können Sie der Software auch mehrere Ziele vorgeben: So leiten Sie zum Beispiel bestimmte Daten über eine sehr sichere Verbindung und andere, weniger wichtige Daten über einen besonders kostengünstigen Datenpfad.

Unterschiede zwischen SD-WAN- und WAN-Optimierung

SD-WAN wird oft mit klassischen Optimierungsverfahren in einem bestehenden WAN verwechselt. Doch zwischen beiden Ansätzen gibt es große Unterschiede. Die Optimierung im WAN dient hauptsächlich einer optimalen Auslastung vorhandener Bandbreiten durch Kompression, Caching oder Duplikatvermeidung in der Datenübertragung.

Dies ist jedoch nur in TCP-basierten Netzwerken sinnvoll, die nicht verzögerungssensibel sind. Im Voice-over-IP-Bereich, also bei der Sprachübertragung via Internettelefonie, können solche Optimierungsmaßnahmen sogar zu schlechterer Tonqualität und Gesprächsabbrüchen führen.

Im SD-WAN hingegen setzen Sie auf der Ebene des Datenroutings an. Ihre Daten routen Sie per Software automatisiert und dynamisch über den jeweils gerade am besten geeigneten Verbindungsweg.

Die Wahl der Verbindung ergibt sich dabei aus den aktuellen Netzwerkbedingungen, Ihren Sicherheitsanforderungen sowie den individuellen Transportkosten auf dem jeweiligen Datenpfad. Durch entsprechende Routing-Richtlinien gewährleisten Sie somit, dass alle Datenformate, einschließlich übertragener Sprache, optimal und störungsfrei vermittelt werden.

SD-WAN und weitere Netzwerktechnologien

Innerhalb von WAN werden verschiedene Netzwerktechnologien eingesetzt. Sie alle haben ihre Besonderheiten sowie Vor- und Nachteile. Daher vergleichen wir diese für Sie im Folgenden mit SD-WAN.

SD-WAN und MPLS: Routing mit MPLS

Viele große Unternehmen und Organisationen vernetzen ihre Standorte mittels Multiprotocol Label Switching (MPLS). Diese Technologie arbeitet mit virtuellen Labels für Datenpakete. Der Standard ist in seinen Grundzügen bereits über 30 Jahre alt und entsprechend weit verbreitet.

In sogenannten IP-basierten Netzen wie dem Internet und den meisten WAN werden alle zu übertragenden Informationen in einzelne Datenpakete aufgeteilt. MPLS versieht jedes dieser Pakete zu Beginn des Transports mit einem digitalen Etikett (Label), auf dem der geplante Transportweg vermerkt ist.

So können die Pakete sehr schnell durch größere Netze übertragen werden, ohne dass an jedem Verbindungsknoten (Router) neu errechnet werden muss, wie das Datenpaket am besten weitergeleitet wird.

Dadurch werden die einzelnen Router von zeitaufwändigen Berechnungen entlastet. MPLS spart somit Rechenzeit und leitet Pakete außerdem so, dass alle verfügbaren Datenverbindungen möglichst gleichmäßig genutzt werden und es nicht zu lokalen Überlastungen kommt.

In Ihrem Firmen-WAN können Sie SD-WAN und MPLS auch kombinieren. SD-WAN schafft als Erweiterung zu MPLS noch mehr Flexibilität und Zuverlässigkeit. Beide Technologien ergänzen sich gut, sodass ein Ersetzen von MPLS durch SD-WAN in der Regel nicht sinnvoll ist.

SD-WAN und MPLS: Die größten Unterschiede

Allerdings gibt es einen wesentlichen Unterschied zwischen SD-WAN und MPLS: MPLS verbindet Ihre Unternehmensstandorte im In- und Ausland auf Festnetz-Basis. SD-WAN bezieht weitere Netze mit ein.

Dazu zählen unter anderem DSL, VDSL, Kabelinternet und Glasfaseranbindungen, aber auch das Mobilfunknetz. Somit können Sie mit SD-WAN technische Ausfälle im Festnetz leichter kompensieren.

Insbesondere, wenn bei einem Standort die sogenannte „letzte Meile” versagt, also die Strecke zwischen Gebäudeanschluss und Verteilerkasten, ist jede Festnetzleitung grundsätzlich störanfällig. SD-WAN garantiert durch das Einbinden eines zweiten Übertragungsweges hier noch mehr Stabilität und Netzverfügbarkeit durch Redundanz.

So schaltet SD-WAN Ihren Datentransportpfad auf Mobilfunk um, wenn dies den aktuell besten Übertragungsweg darstellt. Das passiert beispielsweise, wenn die Mobilfunkanbindung am jeweiligen Standort leistungsstärker ist als das vergleichbare Festnetz-Pendant.

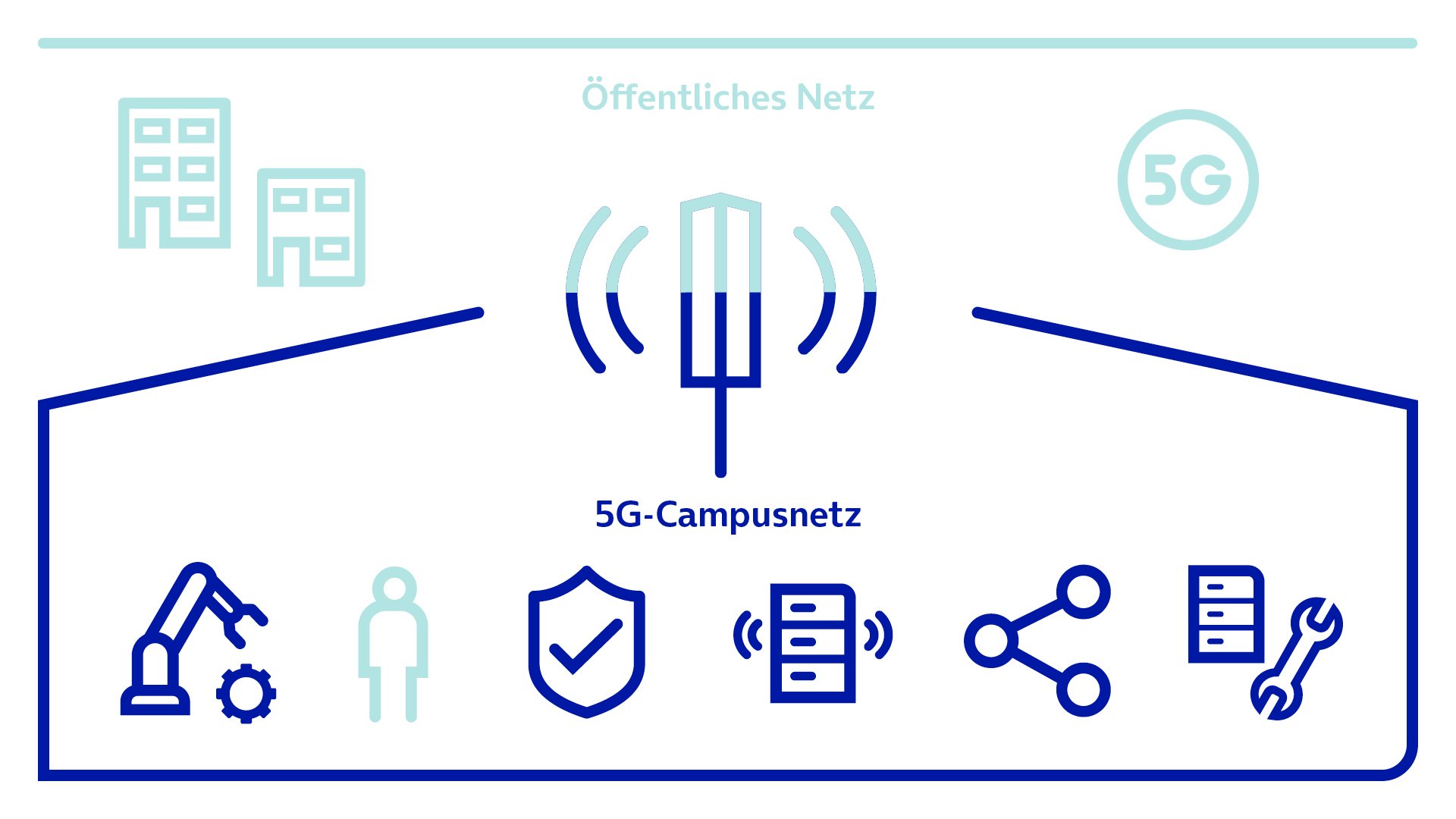

Durch den laufenden 5G-Ausbau bietet Mobilfunkinternet für Unternehmen eine leistungsfähige Alternative zum klassischen Festnetzanschluss. Mit lokalen 5G-Campus-Netzen können Sie die Stärken von 5G in Verbindung mit SD-WAN noch besser nutzen.

Ihre Mitarbeiter:innen merken hierbei nicht einmal, ob sie gerade via Festnetzverbindung oder via Mobilfunk Daten versenden und empfangen, da das Umleiten (Rerouting) verzögerungsfrei erfolgt.

SD-WAN und MPLS: Ein Kostenvergleich

Auf diese Frage, welche von beiden Technologien teurer ist, gibt es keine allgemeingültige Antwort. Zum einen gibt es eine Vielzahl an MPLS- und SD-WAN-Vernetzungsmöglichkeiten. Diese können je nach konkretem Bedarf maßgeschneidert für Ihr Unternehmen entwickelt und umgesetzt werden.

Allerdings haben Sie bei SD-WAN viele Konfigurationsmöglichkeiten für den Datenverkehr und können so große Datenmengen gezielt über den gerade günstigsten Transportweg führen. Damit erhalten Sie einen erheblichen Kostenvorteil gegenüber dem in diesem Bereich weniger flexiblen MPLS.

Daneben gibt es auf noch weitere Einsparpotenziale: SD-WAN-Netze sind deutlich leichter zu administrieren als ihre MPLS-Pendants. Da die SD-WAN-Vernetzung hardwareunabhängig geschieht, können Sie die von Ihnen gewünschten Parameter sehr einfach über ein entsprechendes Web-Interface einstellen.

SD-WAN und VPN

Ein Virtual Private Network (VPN) ist ein virtuelles, also per Software erzeugtes Netzwerk, das innerhalb eines bereits vorhandenen physischen Netzes eingerichtet wird. Es handelt sich hierbei um ein „Private Network“, also um ein geschlossenes Netzwerk, das mittels Passwort und Datenverschlüsselung gegen den Zugriff durch Dritte im umgebenden Netzwerk gesichert ist. Ein solches Netzwerk wird auch als VPN-Tunnel bezeichnet.

Per VPN können Sie für Ihr Unternehmen beispielsweise innerhalb des öffentlichen Internets ein vertrauliches, „privates“ Firmennetz für die Kommunikation mit ihren Mitarbeiter:innen im Homeoffice einrichten.

Ein VPN ist daher die erste Wahl, wenn Sie kleinere Datenverkehre sicher über eine vorhandene Internetverbindung leiten möchten. Für größere Datenmengen, wie sie beispielsweise zwischen mehreren Unternehmensstandorten anfallen, benötigen Sie hingegen in der Regel ein leistungsfähiges eigenes Netz, etwa auf Basis eines SD-WAN.

SD-WAN und klassisches WAN

SD-WAN ist eine Weiterentwicklung der bisherigen WAN-Technologie. Im Unterschied zum klassischen WAN ist das SD-WAN Software-definiert. Dies verschafft Ihnen einige Vorteile. So ist ein SD-WAN deutlich flexibler und agiler. Während Sie beispielsweise im klassischen WAN jeden Endpunkt einzeln einrichten müssen, funktioniert dies im SD-WAN deutlich effizienter und komfortabler.

Denn hier steht Ihnen eine zentrale Steuerungskonsole zur Verfügung. Über diese können Sie sogar mehrere WAN-Verbindungen gleichzeitig administrieren (verwalten). Zugleich haben Sie alle wichtigen Netzwerkparameter zu Ihren einzelnen Verbindungen und deren aktueller Leistungsfähigkeit immer im Blick. Erfordern einzelne Anwendungen temporär eine hohe Bandbreite, können Sie gezielt Ressourcen hierfür freigeben.

Ändern sich hingegen die Gegebenheiten im Übertragungsnetz, können Sie mit einem SD-WAN schnell und in Echtzeit darauf reagieren.

Aus all diesen Gründen ist ein SD-WAN deutlich agiler als ein klassisches WAN.

SD-WAN und IPsec

Das Internet-Protokoll (IP) regelt, wie Daten im Internet sowie in vielen anderen IP-basierten Netzen zu ihren Zielorten weitergeleitet werden.

Die Abkürzung IPsec steht für „Internet Protokoll Secure“ oder auch „Internet Protokoll Security“ (frei übersetzt: „ Sicherheit des Internetprotokolls“). Unter diesem Oberbegriff werden eine Anzahl von Sicherheitsprotokollen zusammengefasst, die den Datenverkehr sicherer machen sollen.

IPsec ergänzt hierfür das bestehende Internetprotokoll um zusätzliche Funktionen für Verschlüsselung und Authentifizierung. IPsec wird beispielsweise beim Verbindungsaufbau in vielen VPN genutzt. Ein solches VPN wird dann auch als IPsec-VPN bezeichnet.

Wie beim VPN gilt auch beim IPsec-VPN: Gerade für kleinere Datenvolumina ist es sehr praktisch, kostengünstig und leicht zu realisieren. Es funktioniert gut für direkte Standortverbindungen zwischen einzelnen Unternehmensniederlassungen.

Bei größeren Datenmengen, wie sie etwa bei internationalen Standortvernetzungen, bei Big-Data-Anwendungen oder bei der unternehmensweiten Nutzung von Software-as-a-Service (SaaS) anfallen, kommt IPsec-VPN gegenüber SD-WAN jedoch schnell an seine Grenzen. Ein Grund hierfür ist der Zeit- und Rechenaufwand für die Verschlüsselung auf dem Transportweg.

SD-WAN und SASE

Eine noch vergleichsweise junge Netzwerktechnologie ist „Secure Access Service Edge“ (SASE). SASE verbindet das software-definierte Networking von SD-WAN mit zahlreichen Sicherheitsfunktionen, die am Netzwerkrand über einen Cloud-Service zur Verfügung gestellt werden.

Entsprechend steht die Abkürzung SASE für den sicheren Zugang („Secure Access“) in Verbindung mit einem sogenannten „Service Edge“, also einem Netzwerkrand mit zahlreichen verteilten Zugangs- oder Übergangsknoten („Points of Presence“).

Zu den Stärken von SASE gehören:

- Kombinierbarkeit von zahlreichen Netzwerksicherheitsfunktionen wie Zero Trust Network Access, Firewall-as-a-Service (FWaaS), Cloud-Access-Security-Broker und Secure Web Gateway mit einem bestehenden WAN oder SD-WAN.

- Bereitstellung von zentralen Netzwerk- und Sicherheitsfunktionen als ausfallsichere und skalierbare Cloudservices.

- Niedrige Latenzzeiten (Reaktionszeiten beim Datenverkehr) durch die Bereitstellung von Sicherheitsfunktionen innerhalb des Netzwerkes jeweils direkt dort, wo sie benötigt werden.

- Hohe Flexibilität und Agilität erlauben es, viele unterschiedliche Transportwege im Festnetz und Mobilnetz dynamisch miteinander zu kombinieren.

SASE ist somit ideal für Unternehmen, die einen hohen Datendurchsatz innerhalb ihres Netzes haben, auf Cloudservices setzen und eine leistungsfähige und individuell anpassbare Lösung für ihren Datenverkehr suchen. Allerdings ist die Einrichtung von SASE nicht trivial und sollte bei einem entsprechenden Dienstleister beauftragt werden.

Einsatzmöglichkeiten für SD-WAN – diese Varianten gibt es

SD-WAN bietet gegenüber einigen anderen Netzwerktechnologien im WAN erhebliche Vorteile. Entsprechend gibt es einige Einsatzgebiete, wo Sie ganz besonders von den Stärken eines SD-WAN profitieren:

- Unternehmen mit vielen einzelnen, technisch sehr unterschiedlich angebundenen Standorten profitieren von der großen Vielfalt an Leitungswegen, die SD-WAN unterstützt und zwischen denen es im laufenden Betrieb umschalten kann. Dies gilt beispielsweise für Firmen im Einzelhandel, deren Filialen je nach Standort unterschiedliche Festnetztechnologien vor Ort zur Verfügung stehen oder die auf Mobilfunk angewiesen sind. Mittels SD-WAN können sie ein einheitliches Firmennetzwerk für Ihren gesamten Datenverkehr schaffen.

- Internationale Firmen, die zwischen ihren Standorten in Deutschland und im Ausland größere Datenverkehre abwickeln und hierbei nicht auf VPN-Tunnel über das öffentliche Internet zurückgreifen möchten oder können, profitieren von der hohen Leistungsfähigkeit eines SD-WAN.

- Unternehmen, etwa aus dem Banken- oder Versicherungssektor profitieren von den Qualitätsstandards, die sie im Software-Overlay ihres SD-WAN klar definieren können. So werden alle Daten zu den vom Unternehmen gewünschten und gesetzlich erforderlichen QoS-Regularien transportiert.

- Kleine und mittlere Unternehmen, die ihre teure Netzwerk-Hardware besonders effizient einsetzen müssen, profitieren von den Stärken eines SD-WAN, das Datenverkehre ressourcenschonend zwischen Standorten abwickelt.

- Firmen, die viele Aufgaben wie den IT-Service oder die Bereitstellung von Software in die Cloud verlegen, profitieren von der guten Cloudunterstützung, die zu den Stärken von SD-WAN gehört.

SD-WAN: Vorteile und Nachteile

Die aus Unternehmenssicht wichtigsten Vorteile von SD-WAN sind:

- Bestehende MPLS-Verträge können durch SD-WAN-Lösungen wie Vodafone Connected Business ergänzt werden.

- Veraltete Hardware muss nicht mehr gewartet oder auf dem neuesten Stand gehalten werden, sondern wird dank virtueller Netzwerkfunktionen (NFV) durch eine Softwarelösung ersetzt.

- Änderungen an der Netzkonfiguration sind dank entsprechender leistungsstarker Tools für Administrator:innen leichter und schneller durchführbar.

- Die Agilität steigt, da manueller Konfigurationsaufwand auf ein Minimum beschränkt bleibt.

- Der Datenverkehr erfolgt stets auf dem für die aktuellen Anforderungen besten verfügbaren Weg, was für bessere Netzverfügbarkeit, optimale Auslastung und einen reibungslosen Datenfluss sorgt.

- Auch kleine und mittlere Unternehmen (KMU), die auf einfache Administration und eine hohe Ausfallsicherheit ihrer Standortverbindungen angewiesen sind, profitieren von der Einfachheit einer SD-WAN-Implementierung.

- Mit 5G in Verbindung mit einem Festnetzanschluss nutzen Sie im SD-WAN die Sicherheit und Schnelligkeit kombinierter und redundanter Transportwege und gewinnen somit hohe Ausfallsicherheit.

- Anhand gezielter Messungen von Latenzzeiten und Paketverlustraten auf jedem verfügbaren Übertragungsweg wählt die softwarebasierte Lösung stets den optimal verfügbaren Pfad für Ihre Übertragungen. Ihr Datenverkehr wechselt dabei je nach Anforderung völlig verzögerungsfrei zwischen Mobilfunk und Festnetzanschluss.

Im SD-WAN verbinden Sie Ihre Firmenstandorte je nach örtlicher Verfügbarkeit und Netzwerkauslastung über unterschiedliche Datenpfade wie DSL, Kabel und Glasfaser oder Mobilfunk.

Nachteile von SD-WAN sind:

- Bei SD-WANs kann es bei falscher Konfiguration vereinzelt zu Paketverlusten und zu Schwankungen in der Übertragungsrate (Jitter) kommen.

- Ohne ergänzende Sicherheitsfunktionen, wie sie beispielsweise SASE bereitstellt, bietet SD-WAN alleine keine ausreichende Sicherheit gegen Hackingattacken. Weil bei SD-WAN außerdem jeder Zugriffspunkt direkt mit dem Internet verbunden ist, gibt es zahlreiche lokale Angriffsmöglichkeiten für Malware.

Kritiker:innen führen außerdem an, dass die Nutzung „öffentlicher” Netzverbindungen bei SD-WAN gerade im Ausland mit unvorhersehbaren Schwankungen im QoS-Bereich, also der Dienstgüte, einhergehen kann. Um dieses Problem zu adressieren, verfügen die meisten SD-WAN-Anbieter inzwischen über ein globales, privates Backbone-Netzwerk – so auch Vodafone.

Dieses sorgt dafür, dass Daten in jedem Fall auf sichere und zuverlässige Art und Weise übertragen werden können – selbst wenn bestimmte Netzverbindungen einmal nicht zur Verfügung stehen. Immerhin können Sie mit SD-WAN auch die lokale Festnetz-Internetanbindung und das Mobilfunknetz in die Standortvernetzung mit einbeziehen.

SD-WAN-Anbieter im Vergleich

Bei der Auswahl eines SD-WAN haben Sie die Auswahl unter verschiedenen Dienstleistern. Zu den wichtigsten Anbietern von SD-WAN gehören:

Cisco

Größter Anbieter auf dem weltweiten Markt für SD-WAN ist der Netzwerkausrüster Cisco, der sein Portfolio in der Vergangenheit durch zahlreiche Unternehmensübernahmen (Meraki, Duo Security) stetig erweitert hat. Das Produkt Cisco SD-WAN powered by Cisco IOS XE-Software steht Ihnen hier als programmierbare und skalierbare Architektur zur Verfügung. Alle Verbindungen verwalten und managen Sie hier über die Cisco vManage-Konsole.

VMWare

Die Nummer Zwei bei den globalen Dienstleistern für SD-WAN ist VMWare. Das US-Softwareunternehmen verfügt auch beim Cloud Computing und der Virtualisierung von Rechenzentrumsinfrastrukturen über langjährige Erfahrung und gehört zu den führenden Anbietern von Netzwerksoftware. Das Vodafone-Produkt „Business SD-WAN“ beispielsweise arbeitet daher mit Technologien von VMware. Es ist speziell für die Vernetzung von Standorten über unterschiedliche Access-Varianten konzipiert.

Vodafone Connected Business

Gemeinsam mit Cisco Meraki bietet Vodafone Ihnen mit „Vodafone Connected Business“ eine Lösung, die die Cloud-Technologie des US-Netzwerkausrüsters mit dem Geschäftskundenservice von Vodafone verbindet. Neben SD-WAN stellt Ihnen Connected Business noch viele weitere Funktionalitäten bereit: etwa den Betrieb Ihrer IT-Infrastruktur direkt durch Vodafone oder die Einbeziehung smarter Kameras für die Überwachung Ihrer Unternehmensstandorte. Über den Mobilfunk-Gateway erhalten Sie eine separate Verbindung über das Mobilnetz und damit eine verlässliche Leistung auch bei geschäftskritischen Vorgängen.

Versa

Der SD-WAN-Anbieter Versa hat sein SD-WAN-Produkt unter dem Namen Secure SD-WAN von Versa inzwischen zu einem SASE-Produkt weiterentwickelt, das zahlreiche Dienste für sicherheitskritische Anwendungen bereitstellt. Dazu gehören beispielsweise verschlüsselte und unverschlüsselte Overlays mit MPLS/GRE oder VXLAN. Versa SASE gibt es in verschiedenen Bereitstellungsmodellen sowohl vor Ort als auch als Cloudlösung.

Oracle

Der texanische Hard- und Softwarehersteller Oracle, bekannt für seine gleichnamigen Datenbanken, ist mit dem Kauf von Talari Networks ebenfalls in den SD-WAN-Markt eingestiegen. Besonders für Bestandskunden kann die Integration bereits in Auftrag gegebener Dienste wie Cloudspeicher und Datenbanknutzung mit dem SD-WAN-Produkt „Oracle SD-WAN Edge“ sinnvoll sein.

Citrix

Mit seinem Citrix NetScaler hat das Softwareunternehmen aus Florida seit einigen Jahren eine eigenen SD-WAN-Lösung im Programm. Dieses bietet Funktionen wie bidirektionales QoS, cloudbasierte Sicherheitsfunktionen und eine zonenbasierte Segmentierung Ihres Netzwerks.

Implementierung und Integration von SD-WAN

Grundsätzlich stehen Ihnen als Administrator bei SD-WAN jedoch eine Menge Sicherheits-Tools und Konfigurationsmöglichkeiten bereits softwareseitig zur Verfügung, was die entsprechende Hardware überflüssig macht.

Das Stichwort hier lautet „Network Functions Virtualization“ (NFV). Die Implementierung von Sicherheitsmechanismen und die explizite Wahl bestimmter Traffic-Routen erfolgen somit softwareseitig und erfordern in vielen Fällen keine dedizierte Hardware mehr. Auch Funktionen wie Load-Balancing oder eine Software-Firewall als virtuelle Netzwerkfunktion lassen sich bei SD-WAN softwareseitig implementieren.

Ob Sie als zusätzlichen Schutz vor möglichen Attacken eigene hardwareseitige Mechanismen implementieren müssen, hängt vor allem von den Sicherheitsanforderungen Ihrer Netzwerkumgebung und Ihres Unternehmens ab.

Jedenfalls können Sie bestehende Hardwarekomponenten problemlos auch in SD-WAN-Umgebungen betreiben und sorgen damit zugleich für ein zusätzliches Maß an Sicherheit.

Managed SD-WAN oder SD-WAN-as-a-Service

SD-WAN wird je nach Anbieter über unterschiedliche Geschäftsmodellen bereitgestellt. Vor einer Beauftragung sollten Sie daher genau prüfen, welches Modell zu Ihrem Unternehmen und Ihren Anforderungen am besten passt.

Managed SD-WAN

Bei einem sogenannten Managed SD-WAN vergeben Sie alle Aufgaben, die das Netzwerk betreffen, an Ihren Dienstleister. Dieser stellt Ihnen die gesamte Netzwerktechnik zur Verfügung, setzt das Software-Overlay auf und managed im laufenden Betrieb Ihr Netzwerk gemäß Ihren Anforderungen. Diese Anforderungen haben Sie zuvor in einem Service Level Agreement definiert oder mit den Geschäftsbedingungen des Anbieters übernommen. Bei diesem Geschäftsmodell haben Sie somit wenig Aufwand. Ihr Anbieter stellt das notwendige Spezialwissen und die benötigte Hardware für den Betrieb dauerhaft bereit und wartet die Technik auch. Allerdings geben Sie damit auch die Möglichkeit aus der Hand, eigene Einstellungen im Netzwerk vorzunehmen oder Ihren Verkehr selbst zu überwachen.

SD-WAN-as-a-Service

Mit einem SD-WAN-as-a-Service buchen Sie Ihr SD-WAN als monatlichen Service in Form einer Cloudlösung. Das Management sowie die Überwachung und Steuerung des SD-WAN bleibt hingegen in den Händen Ihrer eigenen IT-Abteilung. Auch die einzelnen Netzwerkverbindungen müssen Sie je nach vereinbarter Dienstleistung separat bei einzelnen Anbietern hinzubuchen. Sie haben hier deutlich mehr Flexibilität als im Managed SD-WAN, können zum Beispiel kurzfristig den Dienst kündigen. Dafür müssen Sie aber auch Verträge mit mehreren Anbietern handhaben. Bei Netzwerkproblemen ist beispielsweise nicht gleich erkennbar, ob die Störungen vom Clouddienst SD-WAN-as-a-Service oder dem Anbieter der jeweiligen Verbindung ausgehen oder Ihre Technik von einer Störung betroffen ist.

Das Wichtigste zu SD-WAN in Kürze

- SD-WAN ist eine sehr leistungsfähige und flexible Netzwerktechnologie, die besonders in heterogenen Netzen und bei Cloudservices Stärken hat.

- Mit einem SD-WAN transportieren Sie Ihre Daten über ein sogenanntes Hardware-Underlay, das sie mittels eines Software-Overlay komfortabel über einen sogenannten Orchestrator steuern und managen.

- Gegenüber bestehenden MPLS-Netzen bietet Ihnen SD-WAN zahlreiche Vorteile, beispielsweise die einfache Einbindung von zusätzlichen Datenpfaden über das Mobilfunknetz.

- Neben SD-WAN gibt es noch weitere Netzwerktechnologien für WAN wie MPLS, SASE und VPN sowie das klassische WAN.

- Bei der Beauftragung eines SD-WAN für Ihr Unternehmen haben Sie die Wahl zwischen Managed SD-WAN und SD-WAN-as-a-Service. Beide Geschäftsmodelle unterscheiden sich deutlich in Funktionsumfang und Anpassbarkeit.

Quelle:

https://www.vodafone.de/business/featured/technologie/sd-wan-9-fakten-und-mythen-rund-um-virtuelle-vernetzung/