Im Jahr 2022 verzeichneten Unternehmen weltweit mehr als 493 Millionen Ransomware-Angriffe. Das geht aus dem Cyber-Threat Report 2023 des Cybersecurity-Unternehmens SonicWall hervor. Wir erläutern, was Sie tun können, wenn Cyberkriminelle Ihr Unternehmen ins Visier genommen haben – und was Sie tun sollten, damit Sie erst gar nicht zur Zielscheibe von Erpressern werden.

Was ist Ransomware?

Unter Ransomware versteht man Schadsoftware, die darauf abzielt, wichtige Dateien auf einem Computer oder in einem Netzwerk zu verschlüsseln bzw. den Zugriff darauf auf andere Weise unmöglich zu machen. Verläuft eine solche Cyberattacke erfolgreich, fordern Angreifer ein Lösegeld. Im Gegenzug sichern sie zu, die Dateien oder den Zugriff darauf wiederherzustellen.

Ransomware verbreitet sich oft über

Betrügerische E-Mails

Drive-by-Downloads (siehe Infokasten)

Schwachstellen in IT-Systemen

Cyber-Attacken mit erpresserischer Malware (Ransomware) können sowohl einzelne Dokumente als auch komplette Geräte und Systeme betreffen. Damit stellen sie eine ernsthafte Bedrohung für Ihr Geschäft dar, denn ein erfolgreicher Angriff kann zu Daten- und Reputationsverlust sowie massiven finanziellen Schäden führen.

Daher ist es empfehlenswert, Angriffen mithilfe geeigneter Maßnahmen vorzubeugen: Die Sensibilisierung Ihrer Belegschaft gehört ebenso dazu wie der Schutz von Geräten und Daten in Ihrem Unternehmen. Mithilfe spezieller Software inklusive Antivirus-Funktion und Ransomware-Schutz können Sie sich technisch absichern.

Was ist Ransomware-as-a-Service?

Nicht nur vertrauenswürdige Anbieter wie Microsoft und Google stellen Ihre Services z. B. per Cloud-Computing zur Verfügung. Auch Entwickler von Ransomware haben das Geschäftsmodell Software-as-a-Service für sich entdeckt und bieten die Nutzung ihrer Tools und Infrastruktur gegen Entgelt anderen Kriminellen an. Diese erhalten dank Ransomware-as-a-Service (RaaS) Zugang zu einer betriebsbereiten Malware, mit der sie eigene Angriffe durchführen können. Solche RaaS-Dienste umfassen in der Regel

eine benutzerfreundliche Oberfläche

technischen Online-Support

Abrechnungssysteme für Lösegeldzahlungen

Das Modell Ransomware-as-a-Service hat insofern zur Verbreitung von Cybercrime beigetragen, als das es auch weniger technisch versierten Personen ermöglicht, Cyberangriffe durchzuführen. Viele dieser Attacken erfolgen inzwischen nicht mehr manuell, sondern meist halbautomatisiert.

Wie funktioniert Ransomware?

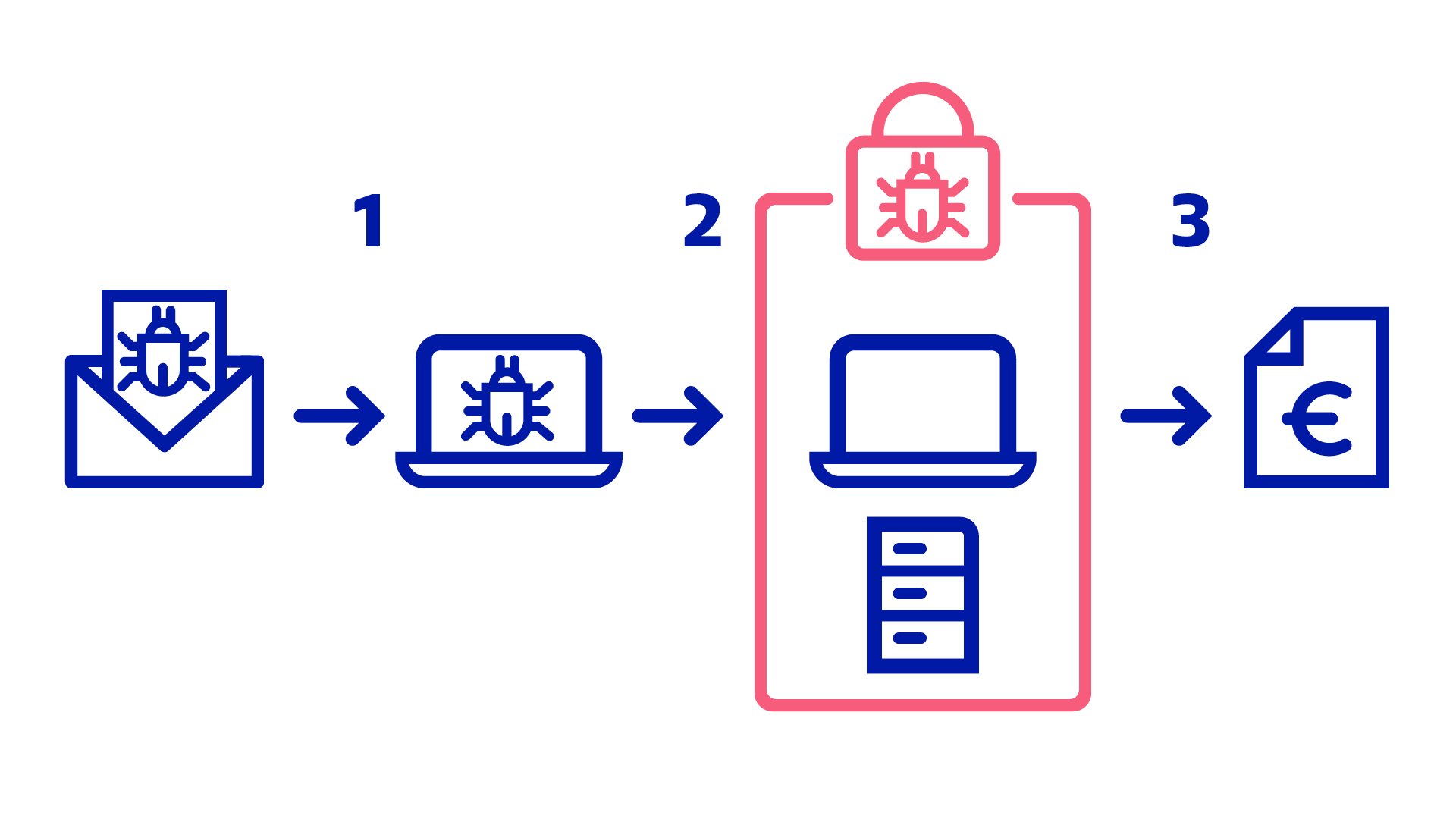

Eine typische Ransomware-Attacke verläuft in der Regel in drei Schritten, nachdem die Schadsoftware in Ihr System gelangt ist. Das kann beispielsweise über eine infizierte E-Mail geschehen.

- Ausspähung: Zunächst infiltrieren Erpresser Ihr System mit bösartigem Code und spähen es aus. Sie ermitteln Dateien, die sich als Ziel für eine Attacke eignen. In der Regel suchen die Cyberkriminellen dabei zudem nach Berechtigungsausweisen (z. B. Login-Daten), mithilfe derer sie Ransomware auf weiteren Geräten in Ihrem Firmennetz installieren können. Das alles geschieht meist, ohne dass Sie etwas davon mitbekommen.

- Aktivierung: Ist ein lohnenswertes Ziel (in der Regel wichtige geschäftliche oder persönliche Dateien) ausgemacht, wird ein sogenannter Kryptotrojaner auf dem infiltrierten System installiert. Dieser verschlüsselt die Daten mit Hilfe eines Algorithmus, der meist die sogenannte asymmetrische Verschlüsselung nutzt. In der Folge haben Sie keinen Zugriff mehr auf diese Dateien, bis Sie von den Cyberkriminellen wieder freigegeben werden.

- Lösegeldforderung: Im Anschluss informiert die Malware Sie über die Infektion und fordert Lösegeld. Als Zahlmethode setzen die Erpresser meist auf Kryptowährungen oder vergleichbare Methoden, mit denen sie Empfängeradressen verschleiern können. Einige Erpresser bauen dabei zusätzlich Druck auf – beispielsweise mit der Drohung, Daten, die sie ausgespäht haben, nach Ablauf eines Ultimatums öffentlich zu machen.

Was Ihnen unbedingt klar sein sollte: Eine Gewähr dafür, dass Sie nach Zahlung der verlangten Geldsumme tatsächlich wieder Zugriff auf Ihre Daten erhalten oder eine Veröffentlichung unterbleibt, gibt es in keinem Fall. Behörden raten deshalb in aller Regel dazu, sich nicht auf Lösegeldforderungen einzulassen.

Beispiele für bekannte Ransomware-Angriffe

Cyber-Erpresser haben in den vergangenen Jahren immer wieder diverse Typen von Schadprogrammen erfolgreich für Attacken auf Wirtschaftsunternehmen und andere Institutionen eingesetzt. Diese Angriffe wurden zum Teil auch in den Medien publik.

Fachleute, die sich mit der Entwicklung von Schutzmaßnahmen vor Cyber-Threats befassen, unterteilen Ransomware in sogenannte Familien. Diese unterscheiden sich voneinander mit Blick auf bestimmte Merkmale und Verhaltensweisen. Bekannte Ransomware-Familien sind etwa Clop, Conti, Hive und LockBit, die sich in der Art und Weise, wie sich die Software der Erkennung entzieht, unterscheiden.

Clop: Im Mai 2021 wird die Universität Maastricht Opfer einer Clop-Ransomware-Attacke. In der Folge muss die Hochschule ihre IT-Systeme abschalten und den Vorlesungsbetrieb zeitweise einstellen. Das Lösegeld beträgt 200.000 Euro in Bitcoin.

Conti: Im Juni 2021 gelingt es Hackern, deren Sitz in Russland vermutet wird, den Virenschutz des international tätigen brasilianischen Fleisch-Verarbeiters JBS zu durchbrechen und die Conti-Ransomware zu installieren. JBS-Betriebe in den USA, Kanada und Australien müssen vorübergehend schließen. Die Lösegeldforderung: 11 Millionen US-Dollar in Bitcoin.

Hive: Im November 2021 verschlüsseln Kriminelle die Daten auf rund 3.100 Servern von MediaMarkt und Saturn in Deutschland und den Niederlanden. Laut Medienberichten können daher in den Läden des Unternehmens zeitweise weder Bestellungen aufgegeben noch Retouren bearbeitet werden. Die Lösegeldforderung beträgt zunächst 240 Millionen US-Dollar in Bitcoin und wird später auf 50 Millionen reduziert.

LockBit: Im Januar 2023 attackieren Cyber-Kriminelle kritische Infrastruktur in Großbritannien, indem sie Daten des Postdienstleisters Royal Mail verschlüsseln. Infolge des Angriffs mit der LockBit-Ransomware können wochenlang keine Sendungen ins Ausland verschickt werden. Die initiale Lösegeldforderung von rund 80 Millionen US-Dollar wird später reduziert.

So schützen Sie Ihr Unternehmen vor Verschlüsselungstrojanern

Mit Blick auf den Schutz vor Ransomware und anderen Bedrohungen sollten Sie regelmäßige Back-ups Ihrer Systeme durchführen. Installieren Sie Sicherheitsupdates und Patches zeitnah, nutzen Sie eine Firewall sowie aktuelle Antivirensoftware. Sensibilisieren Sie Betriebsangehörige für Phishing, Social Engineering und andere Einfallstore für Kryptotrojaner. Implementieren Sie eine umfassende Sicherheitsrichtlinie inklusive sorgfältiger Verwaltung der Zugriffsrechte in Ihrem Unternehmen. Prüfen Sie Ihre Maßnahmen regelmäßig und aktualisieren Sie sie diese bei Bedarf.

So entfernen Sie Erpressungstrojaner

Falls Sie trotz aller Sicherheitsmaßnahmen Opfer eines Erpressungsversuchs werden, sollten Sie folgende Schritte einleiten, um den Schaden so gering wie möglich zu halten:

- Betroffene Systeme isolieren: Trennen Sie infizierte Geräte sofort vom Netzwerk. So verhindern Sie eine weitere Ausbreitung der Schadsoftware.

- IT-Abteilung informieren: Benachrichtigen Sie umgehend Ihre IT-Fachleute über den Angriff, damit sie den Vorfall analysieren und geeignete Maßnahmen ergreifen können.

- Ruhe bewahren: Zahlen Sie kein Lösegeld. Andernfalls fördern Sie kriminelle Aktivitäten –Informieren Sie stattdessen die zuständigen Behörden.

- Virenscan durchführen und Entschlüsselungstool verwenden: Ggf. können Sie selbst einen Virenscan durchführen, infizierte Daten löschen und ein Entschlüsselungstool verwenden, um wieder Zugriff auf Ihre Daten zu erlangen.

- Daten sichern: Stellen Sie Ihre Daten aus vorherigen Back-ups wieder her. Stellen Sie vorher sicher, dass die Wiederherstellungsumgebung sauber ist. So vermeiden Sie erneute Infektionen.

Ransomware im Überblick

Ransomware ist Schadsoftware, die Kriminelle auf den Geräten ihrer Opfer installieren.

Die Installation der auch als Verschlüsselungstrojaner oder Erpressungstrojaner bekannten Malware bleibt in der Regel zunächst unbemerkt.

Sobald der Trojaner aktiviert wird, verschlüsselt er Dateien bzw. macht den Zugriff auf sie auf andere Art unmöglich.

Im Anschluss fordert die Software die Opfer der Attacke zur Zahlung von Lösegeld auf.

Den Forderungen der Angreifer nachzukommen ist keine Gewähr dafür, dass die im Gegenzug zugesicherte Wiederherstellung der Daten auch tatsächlich erfolgt.

Quelle:

https://www.o2business.de/magazin/ransomware/