Trotz Collaboration Tools und Messengern: E-Mails sind noch immer eine der wichtigsten Kommunikationsformen für Unternehmen. Ob für interne oder externe Kontakte, den Versand von Dokumenten oder das gezielte Marketing – die gute alte E-Mail dient nach wie vor als erste Lösung für alle Arten des Austauschs wichtiger Informationen.

Und rechtssicher ist die E-Mail-Kommunikation im Gegensatz zu der über Messaging-Dienste auch. Doch sind Ihre Daten in einer E-Mail ebenfalls sicher? Hier erfahren Sie, warum Sie in Zeiten höherer Datenschutzanforderungen und vermehrter Cyberangriffe Wert auf eine sichere Verschlüsselung legen sollten – und wie diese bei E-Mails funktioniert, erfahren Sie hier.

Mehr als 300 Milliarden E-Mails wandern pro Tag durch das weltweite Netz – und theoretisch kann sie jede:r während des Transports mitlesen. Ganz wie analoge Postkarten bewegten sich die elektronischen Nachrichten seit ihrer Erfindung im Jahr 1971 traditionell im Klartext von den Absende- zu den Zieladressen. Sicherheitsbedenken spielten dabei lange Zeit keine Rolle. Doch das hat sich fundamental geändert, und die meisten seriösen E-Mail-Dienstleister bieten längst unterschiedliche Formen der E-Mail-Verschlüsselung an.

Was ist E-Mail-Verschlüsselung und wie funktioniert sie?

-

Vertraulichkeit: Nur die jeweiligen Empfänger:innen sollen die in E-Mails gespeicherten Informationen im Klartext lesen können.

-

Authentizität: Versender:innen und Empfänger:innen müssen sich gegenseitig eindeutig identifizieren können.

-

Integrität: Die Verschlüsselung muss gewährleisten, dass Dritte E-Mail-Inhalte auf dem Transportweg nicht verfälschen können.

Drei Anwendungsfälle für E-Mail-Verschlüsselung

-

Eine vollständige Ende-zu-Ende-Verschlüsselung gewährleistet Vertraulichkeit auf dem gesamten Transportweg. Ende-zu-Ende bedeutet, dass die Verschlüsselung bereits auf dem Gerät beginnt, auf dem eine E-Mail geschrieben wird. Erst das entsprechende Gerät auf der Empfangsseite (man spricht auch von Endgerät) dekodiert die verschlüsselten Inhalte mit einem entsprechenden digitalen Schlüssel. Wird eine E-Mail nur auf einem Teil des Übertragungsweges verschlüsselt, handelt es sich hingegen um eine Punkt-zu-Punkt-Verschlüsselung.

-

Die Echtheit einer E-Mail, also die Authentizität von Versender:in und Empfänger:in bestätigen Sie sich gegenseitig über eine Kombination aus öffentlichen und vertraulichen („privaten“) Datenschlüsseln. Diese erzeugen Sie im Internet bei einer Zertifizierungsstelle für ihren persönlichen Gebrauch. Bei vielen Mailprogrammen wie Microsoft Outlook als Teil von Microsoft 365 Business erledigt dies bereits der Anbieter für Sie. Diese sind wie ein Personalausweis oder ein Fingerabdruck individuell und fälschungssicher. Mit ihnen können Sie sich also gegenüber anderen digital eindeutig ausweisen.

-

Schutz gegen das Verfälschen Ihrer E-Mails erhalten Sie, indem die von Ihnen genutzte Software Ihre Nachrichten mit einer Prüfsumme versieht, dem sogenannten Hash-Wert. Ein solcher Hash errechnet sich automatisch aus allen Zeichen Ihrer Nachricht und passt nur zu der jeweiligen E-Mail mit der jeweiligen Zeichenfolge. Die Empfangsseite gleicht Nachrichtentext und Hash ab. Der genaue Kodierungsschlüssel, um die Prüfsumme aus dem Text zu errechnen, ist nur auf Versende- und Empfangsseite bekannt: Passt der Hash im Ziel nicht zum Text, haben Dritte die E-Mail auf dem Transportweg offensichtlich verfälscht. Je nach verwendeter Verschlüsselungssoftware erhalten Sie dann eine Warnung oder der Entschlüsselungsvorgang bricht einfach ab.

Symmetrische und asymmetrische Verschlüsselung

Hoher Aufwand bei asymmetrischer Verschlüsselung

Mehr E-Mail-Sicherheit durch SSL/TLS

-

Im ersten Schritt kontaktiert Ihre Anwendungssoftware, beispielsweise Ihr Browser oder E-Mail-Programm, den gewünschten Server im Internet. Als Antwort erhält Ihr Computer von diesem Server ein sogenanntes öffentliches TLS/SSL-Zertifikat, das die Identität des Servers bestätigt.

-

Im zweiten Schritt überprüft Ihr Computer die Echtheit des Zertifikates. Jedes Zertifikat hat eine begrenzte Gültigkeit – eine vertrauenswürdige Zertifizierungsstelle hat es zuvor für genau diesen Anbieter ausgestellt. Somit können Sie sicher sein, dass Sie tatsächlich mit der richtigen, zertifizierten Gegenseite kommunizieren.

-

Das Zertifikat enthält den öffentlichen Schlüssel des Internetservers. Ihr Computer bildet nun im dritten Schritt eine Zufallszahl und verschlüsselt diese mit dem öffentlichen Schlüssel. Dann versendet er die verschlüsselte Zufallszahl an den Server im Internet. Nur dieser Server kann die Zufallszahl mit seinem zugehörigen Private Key wieder entschlüsseln, sodass nun beide Seiten die Zufallszahl kennen.

-

Als letztes erstellt der Server im Internet mithilfe dieser Zufallszahl einen sogenannten Sitzungsschlüssel, den er wiederum verschlüsselt an Ihren Computer zurücksendet. Somit liegt nun beiden Seiten der Sitzungsschlüssel vor. Mit diesem Sitzungsschlüssel wird die eigentliche Kommunikation symmetrisch kodiert.

Verschlüsselte E-Mail-Kommunikation mit PGP

Universeller Schutz gegen Cyberangriffe

E-Mails sicher versenden mit S/MIME

Diese Anbieter liefern E-Mail-Sicherheit

-

Outlook: Meist verwaltet die IT-Administration die in Unternehmen weitverbreitete Anwendung von Microsoft zentral und richtet entsprechend eine Verschlüsselung ein. Dabei kommt vor allem S/MIME zum Einsatz. -Wie Sie diese Verschlüsselung auch selbst einrichten können, erklären wir Ihnen weiter unten.

-

Gmail: Aufgrund der Datenschutzbestimmungen in der EU ist es ohnehin nicht üblich und auch nicht empfehlenswert, Googles E-Mail-Suite Gmail geschäftlich zu nutzen. Die Verschlüsselung von E-Mails gehört hier ebenfalls nicht zum Standard. Nur Administrator:innen in einer Workspace-Domäne können hierfür S/MIME manuell einrichten.

-

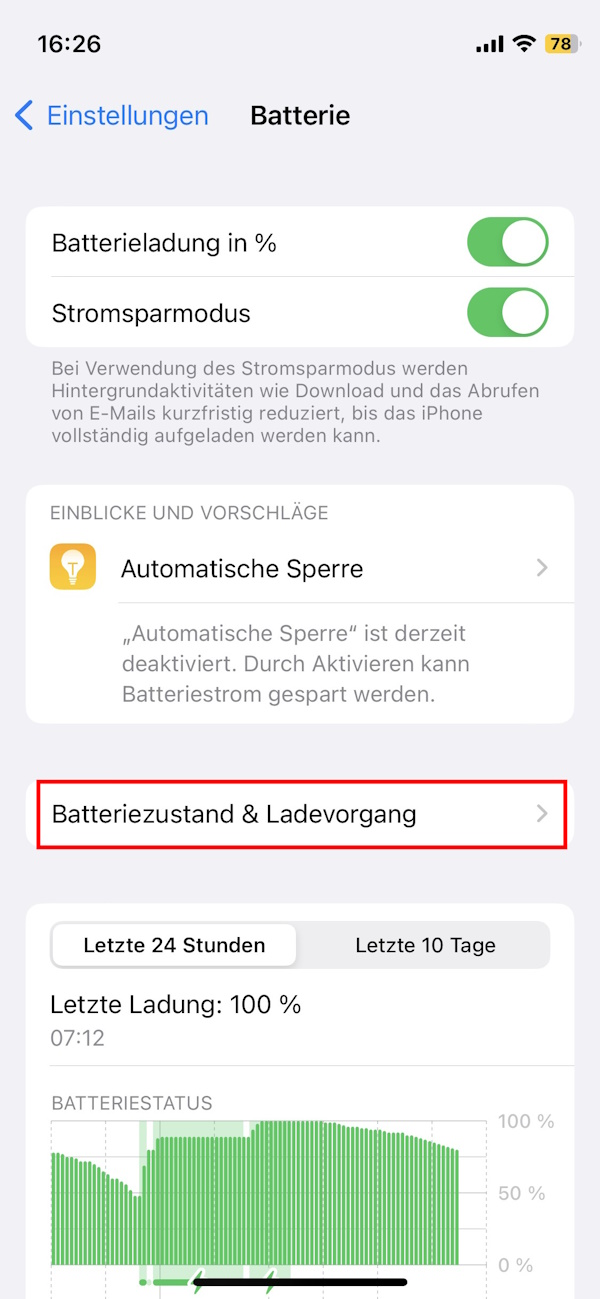

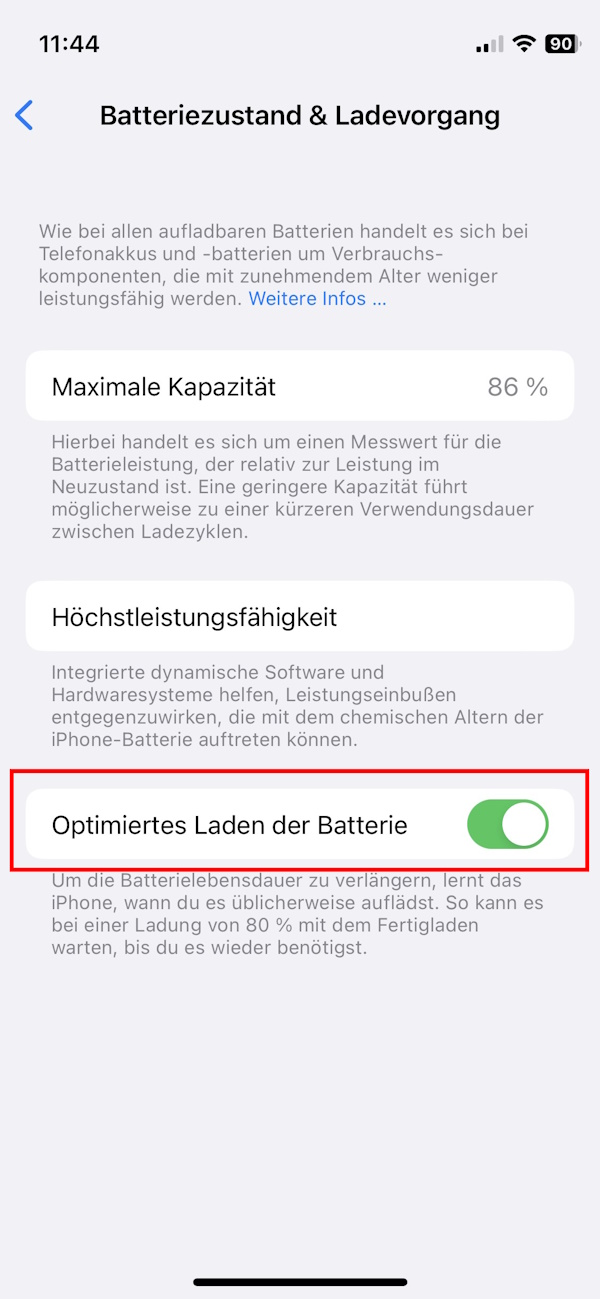

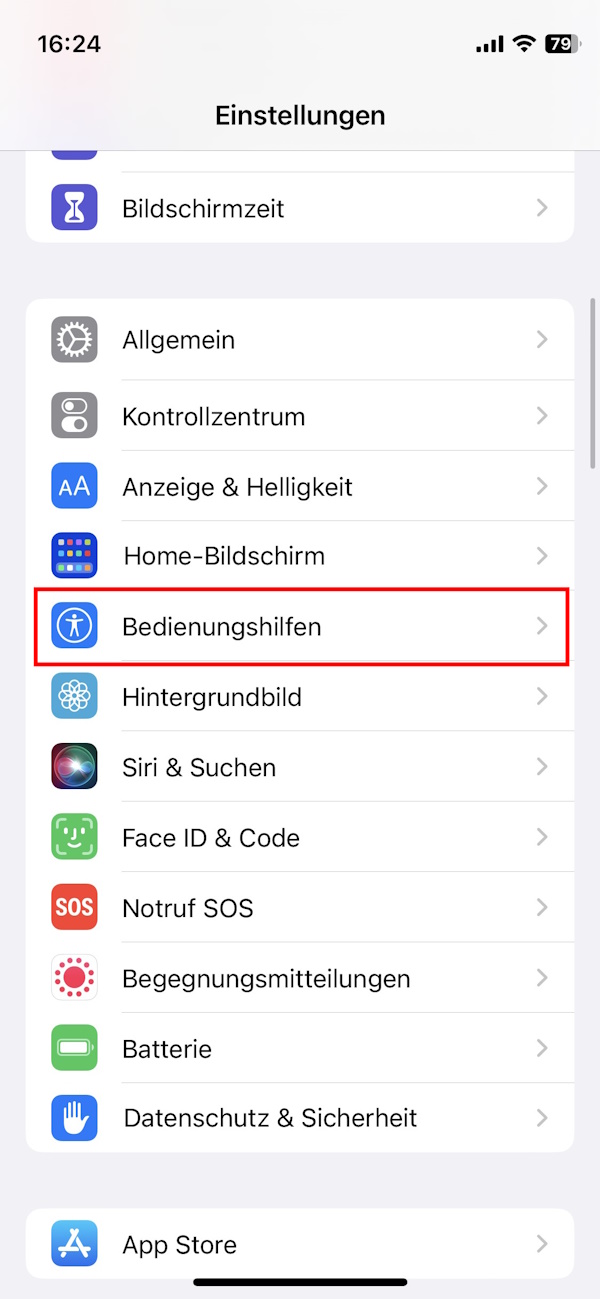

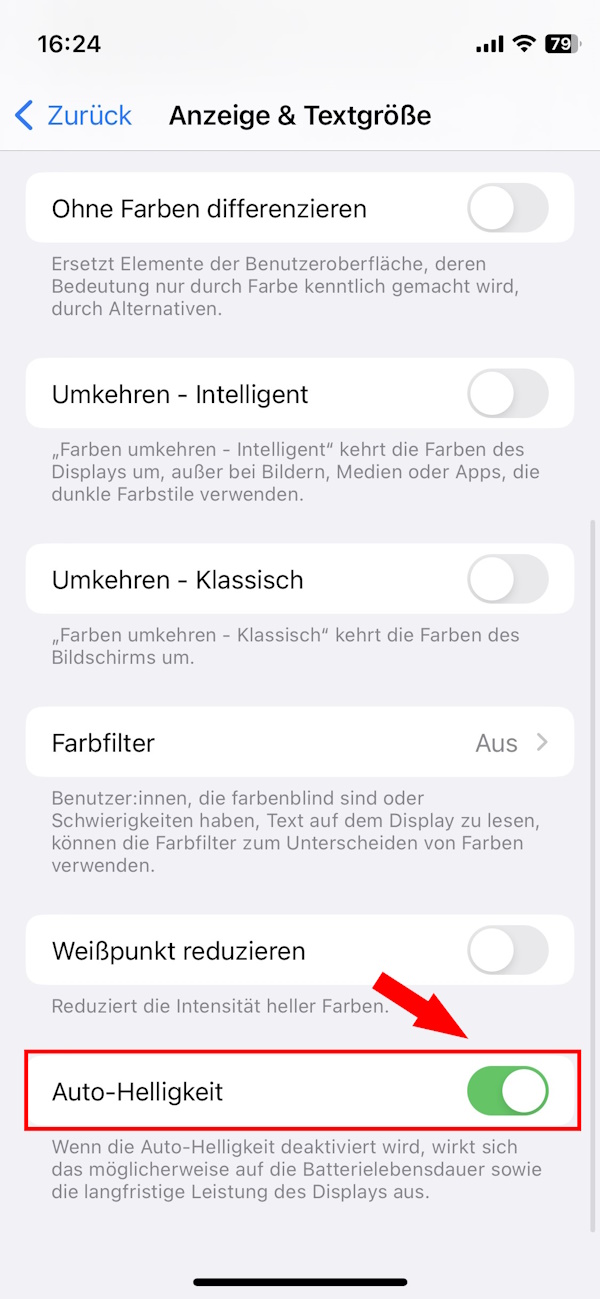

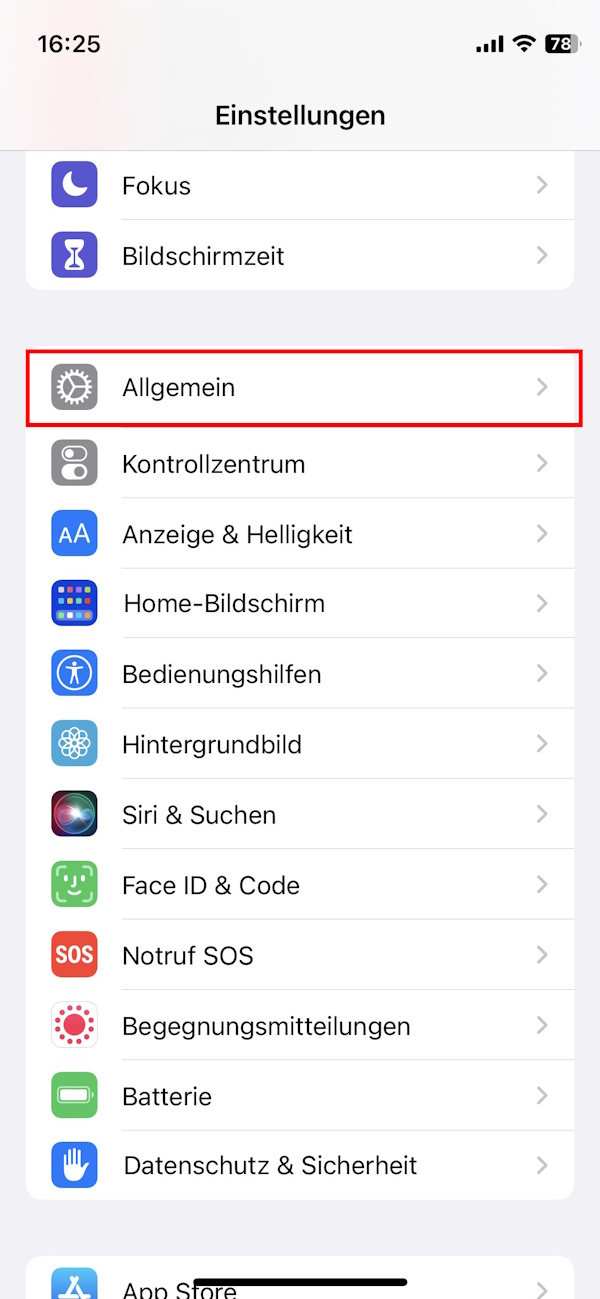

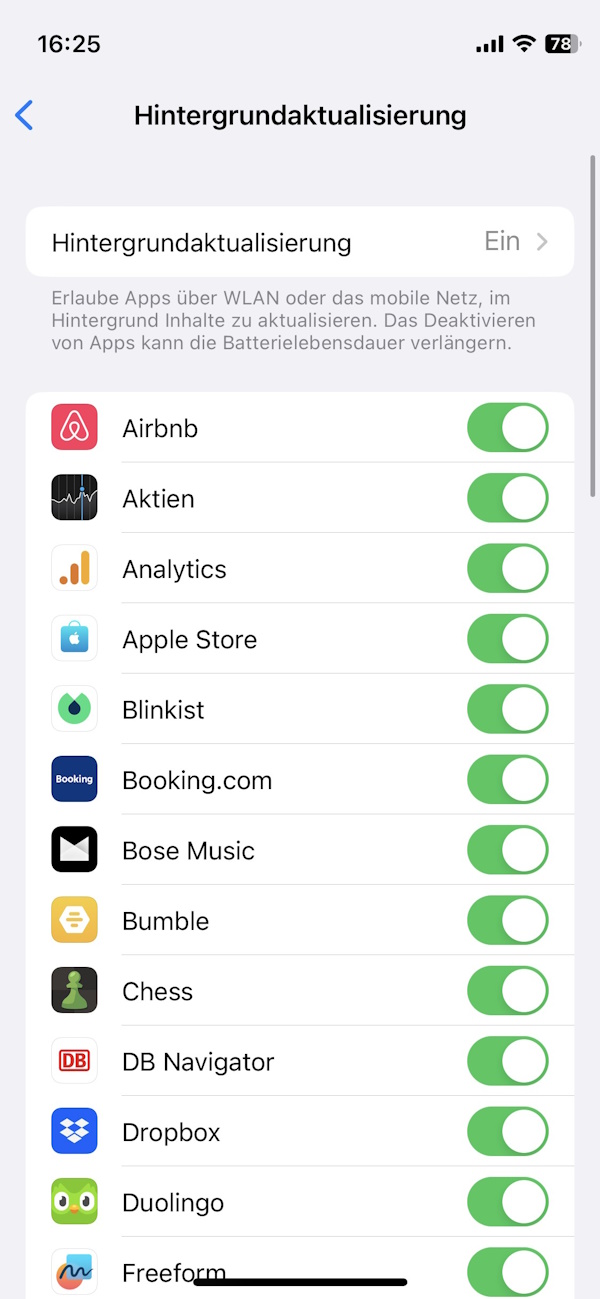

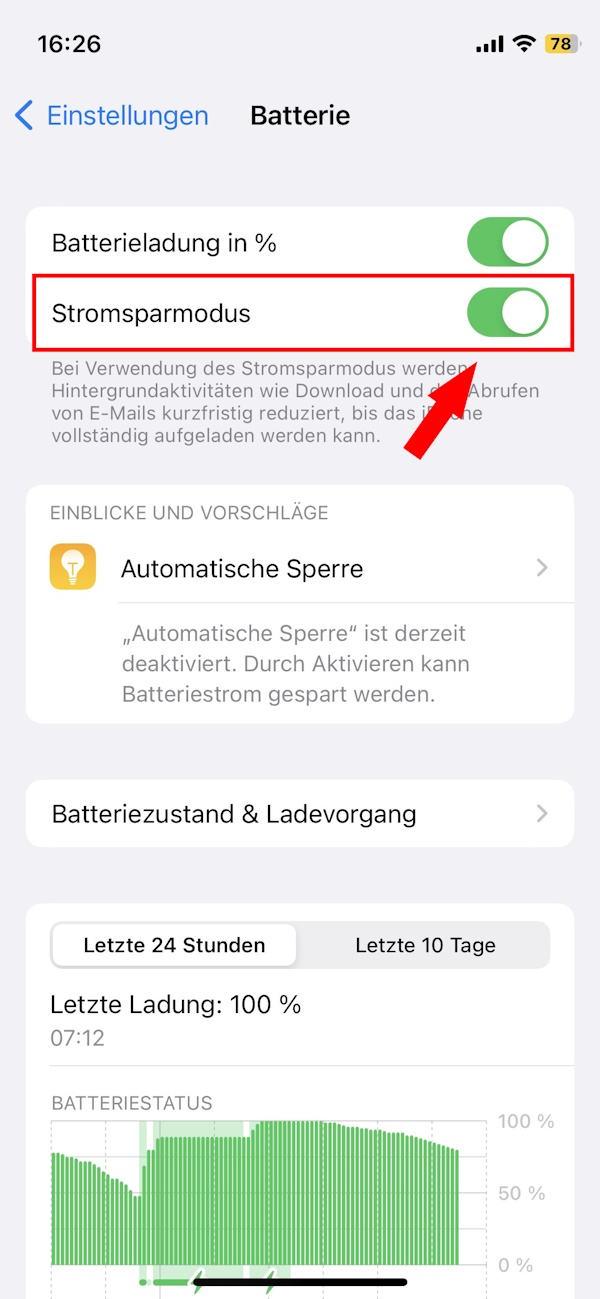

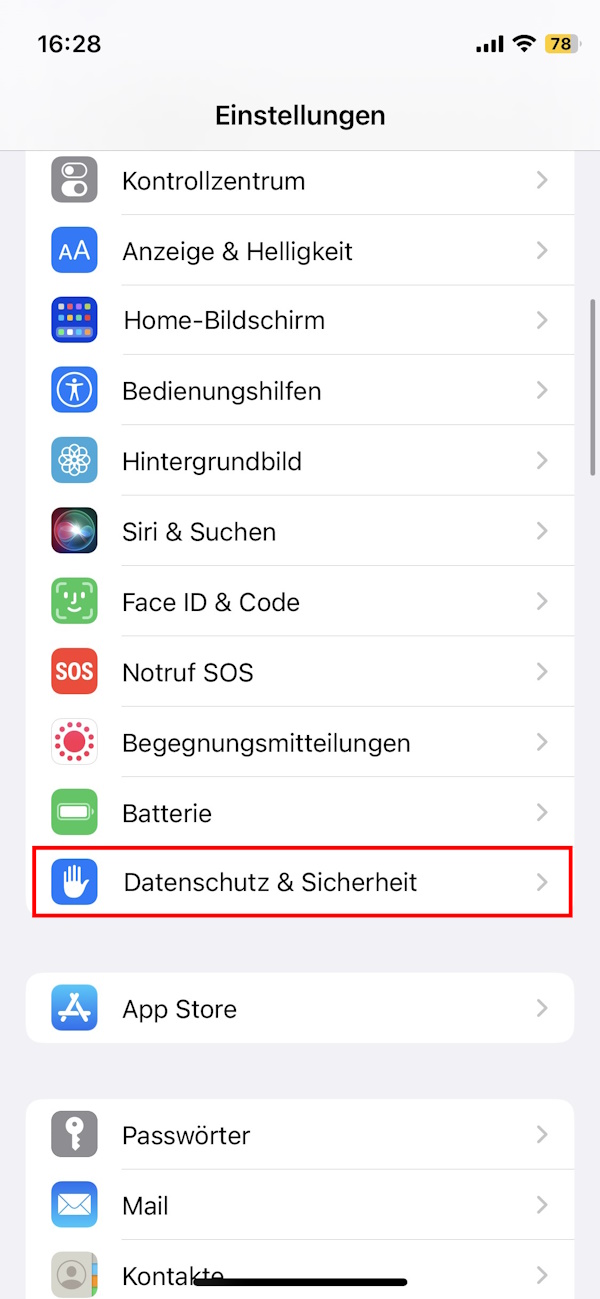

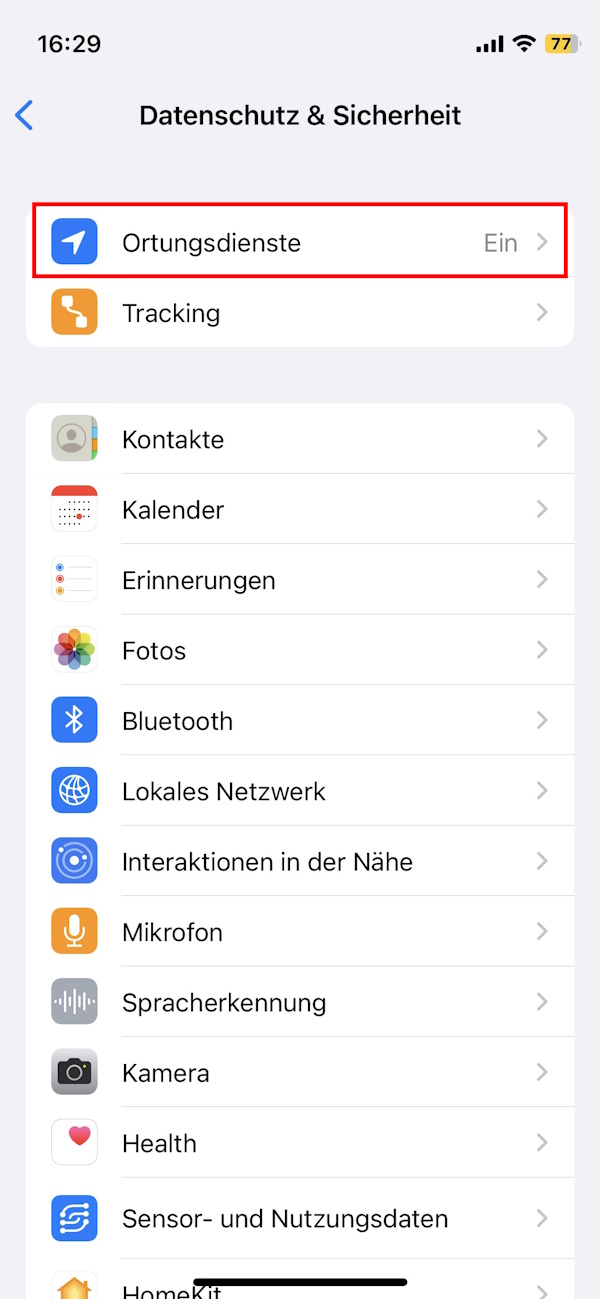

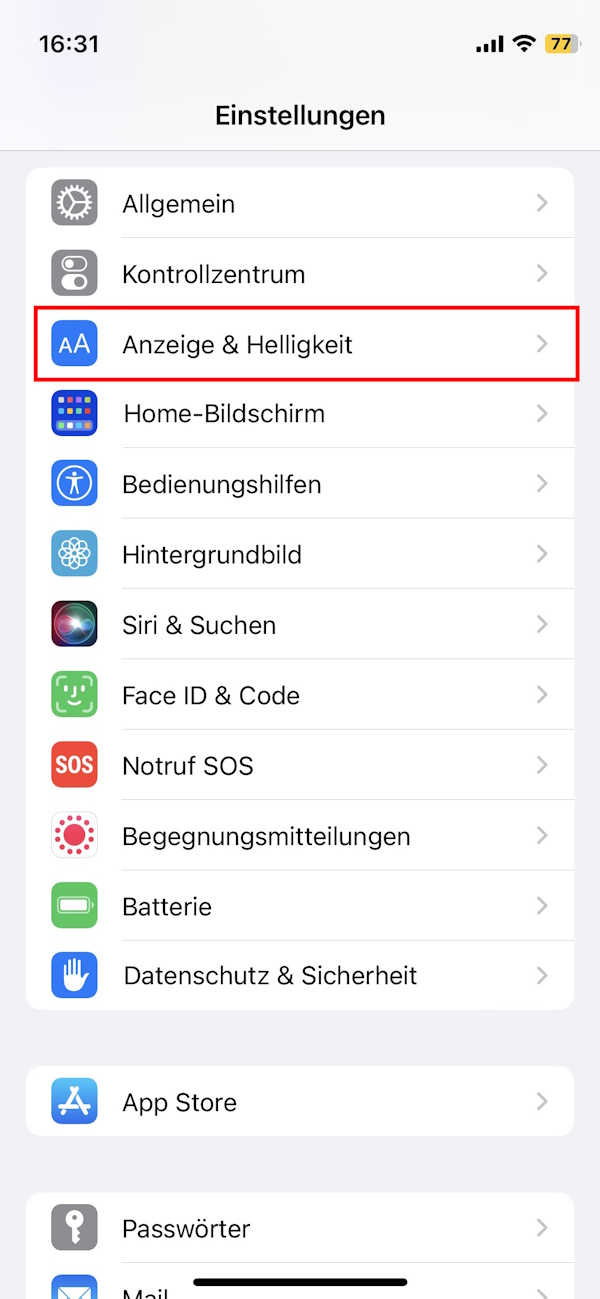

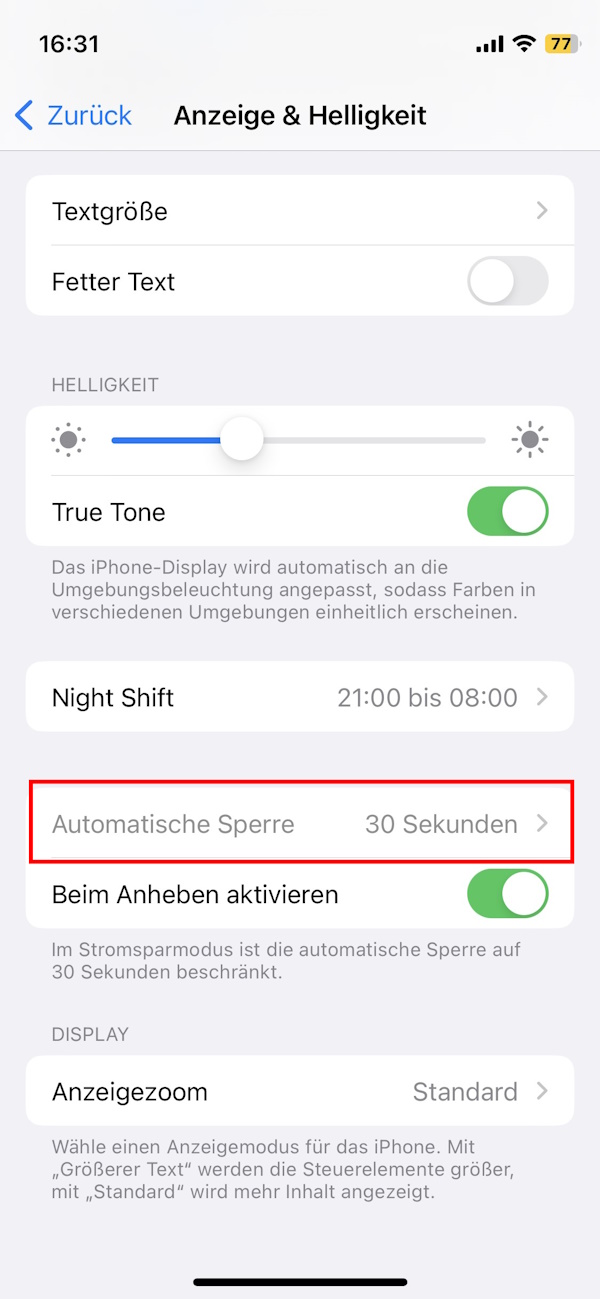

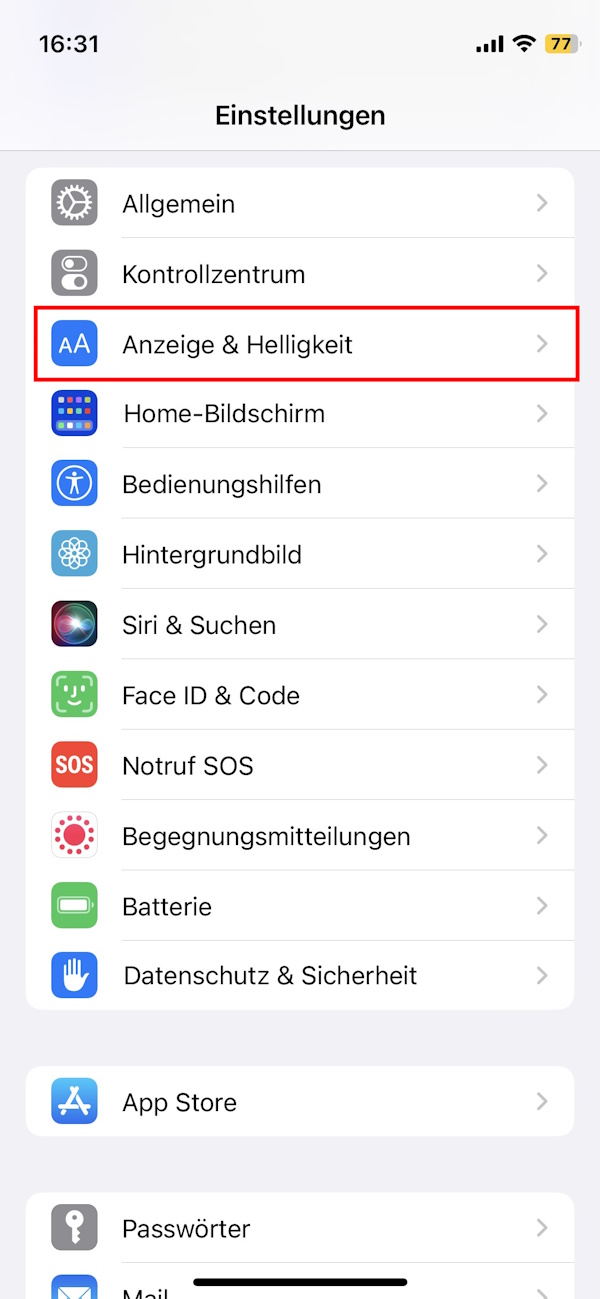

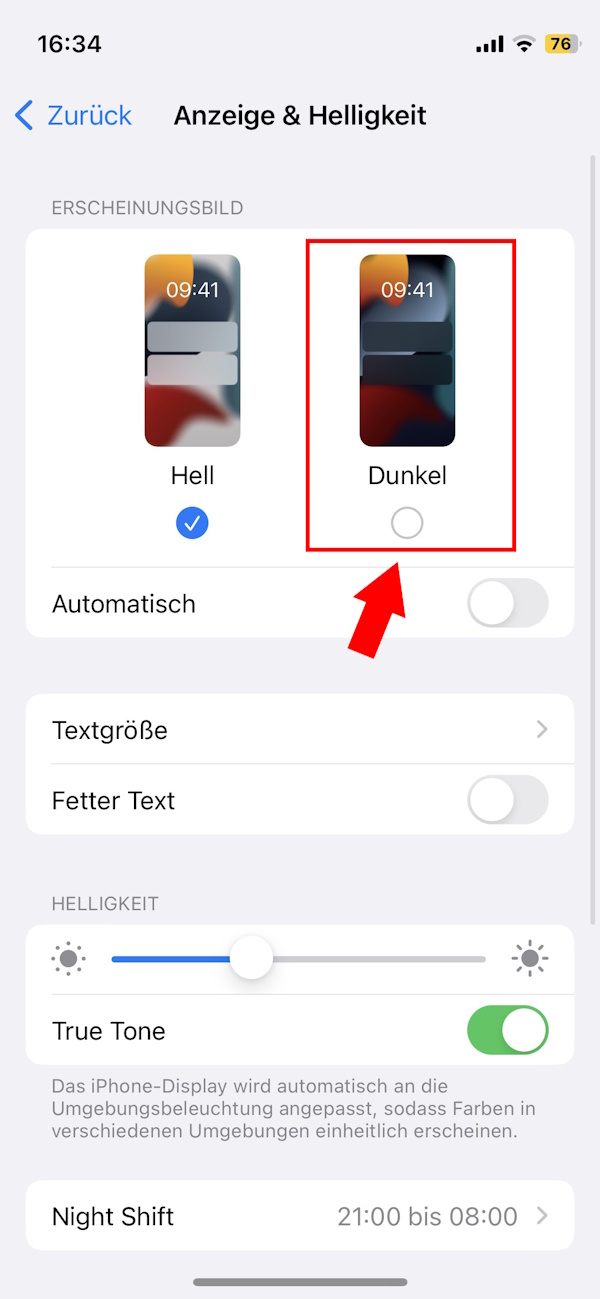

iOS: Apples mobiles Betriebssystem iOS unterstützt ebenfalls S/MIME. Auch hier benötigen Sie zunächst ein Zertifikat Ihrer IT-Administration. Verfügen Sie darüber, können Sie die Verschlüsselung unter „Einstellungen“ > „Mail“ > „Accounts“ aktivieren. Dort wählen Sie unter dem entsprechenden Account die Schaltfläche „Erweitert“ und aktivieren die Option „Standardmäßig verschlüsseln“.

-

Thunderbird: Der Open-Source-E-Mail-Client von Mozilla bringt standardmäßig die PGP-Verschlüsselung mit. Thunderbird enthält eine PGP-Verschlüsselung unter dem Namen OpenPGP. Sie aktivieren diese über das „Extras“-Menü unter dem Punkt „OpenPGP-Schlüssel verwalten“. Auf diese Weise können Sie E-Mail-Konten eine Verschlüsselung hinzufügen, die dritte Anbieter in Thunderbird verwalten.

-

Andere Anbieter: Für die E-Mail-Verschlüsselung bei vielen anderen (Gratis-)Anbietern benötigen Sie wiederum Anwendungen von Drittanbietern wie etwa den genannten Thunderbird-Client. Dies ist beispielsweise bei der Nutzung in Android sowie bei AOL/Yahoo der Fall (letzterer bringt nur SSL-Verschlüsselung mit). Daneben gibt es aber auch besonders sichere Anbieter, die E-Mails per se verschlüsseln – dazu zählen beispielsweise ProtonMail und Trustifi.

So verschlüsseln Sie E-Mails in Outlook

-

Zunächst benötigen Sie ein entsprechendes digitales Zertifikat, das Ihnen als Datei von einer entsprechenden Zertifizierungsstelle vorliegt. Eine solche Datei hat üblicherweise die Endung „.pfx“ oder „.p12“.

-

Zum Einrichten unter Windows starten Sie Outlook und wählen „Datei | Optionen“ aus. Hier finden Sie als letzten Menüpunkt das „Trust Center“, das Sie anklicken und dort wiederum die „Einstellungen für das Trust Center …“ aufrufen. Im Trust Center sehen Sie den Menüpunkt „E-Mail-Sicherheit“, in dem Sie unter anderem ihr S/MIME-Zertifikat einrichten können.

-

Dort klicken Sie auf „Importieren/Exportieren“ und geben den Namen und das Kennwort Ihres digitalen Zertifikates ein. Dann klicken Sie auf „Durchsuchen“ und wechseln zum Speicherort. Hier wählen Sie die Datei aus und bestätigen den Vorgang per Klick auf „Öffnen“. Alternativ können Sie auch direkt unter Windows den sogenannten „Zertifikatimport-Assistent“ von Windows starten, indem Sie ihn per Doppelklick auf die Zertifikatdatei aktivieren.

-

Danach durchlaufen Sie einige Schritte, in denen Sie unter anderem auswählen, ob Sie das Zertifikat für sich als Benutzer:in oder für den lokalen Computer einrichten wollen. An dieser Stelle benötigen Sie auch den PIN-Code, den Sie zu Ihrem Zertifikat erhalten haben.

-

Im Trust Center von Outlook wählen Sie aus, was Sie mit den Zertifikaten machen möchten. So können Sie beispielsweise ab sofort Ihre E-Mails signieren, indem Sie hier ein Häkchen vor „Ausgehenden Nachrichten digitale Signatur hinzufügen“ setzen. Verschlüsselte E-Mails in Ihrem Posteingang erkennen Sie zukünftig an einem Schlosssymbol in der entsprechenden Zeile.

DSGVO-Richtlinien zur E-Mail-Verschlüsselung

Ist meine E-Mail sicher und DSGVO-konform verschlüsselt?

Das Wichtigste zu E-Mail-Verschlüsselung in Kürze

-

E-Mails sind nicht standardmäßig durchgehend verschlüsselt.

-

Für das Verschlüsseln gibt es verschiedene Verfahren, die unterschiedliche Aufgaben erfüllen, beispielsweise die inhaltliche Verschlüsselung oder die sichere Authentifizierung von Absender:in und Empfänger:in.

-

Für viele E-Mail-Programme existieren entsprechende Erweiterungen, um eine sichere verschlüsselte Kommunikation zu gewährleisten.

-

Sie können in E-Mail-Clients wie Microsoft Outlook und Mozilla Thunderbird Verschlüsselungen einrichten. Für viele einzelne Benutzer:innen und Konten sollte dies aber übergreifend durch Ihre IT-Administration erfolgen.

-

Bei der Kommunikation mit Endkund:innen senden viele Unternehmen persönliche Informationen nicht mehr per E-Mail, da es schwer zu gewährleisten ist, dass die E-Mails auch unterwegs sicher sind. Besser ist es, hierfür einen eigenen geschützten Download-Bereich auf der Unternehmensseite anzulegen.

Quelle:

https://www.vodafone.de/business/blog/email-verschluesseln-16675/